Content

データのトークナイゼーション

データトークナイゼーションとは何ですか?

データトークナイゼーションは、機密データ(PIIなど)を保存時に非識別化するのに有効な、形式を保持した可逆的データマスキング技術です。データトークン化はデータ形式を保持するため、識別を解除したデータをそのままデータストアに保存できます。

元の値を必要としないアプリケーションはトークン化された値をそのまま使用でき、元の値へのアクセスが許可されたアプリケーションはトークンから元の値を取り出して使用できます。

なぜトークナイゼーションを気にする必要があるのですか?

データの生成または取り込み中の早い段階でデータをトークン化すると、データ侵害が発生した場合に機密データが漏洩するリスクがなくなります。これにより、データには機密情報や PII 情報が含まれないため、風評リスクと修復コストが大幅に削減されます。

トークナイゼーション、GDPR、Schrems II、PCI-DSS、HIPAA、CCPA など、増え続けるデータ プライバシー規制へのコンプライアンスを維持するのに役立ちます。

トークナイゼーション り、サードパーティや地域を超えてデータをシームレスに共有することもできます。

トークナイゼーションのさまざまな方法にはどのようなものがありますか?

トークナイゼーションには、Vaulted と Vaultless の 2 つのアプローチがあります。

保管されたトークナイゼーションでは、元のトークンと同じ形式でトークンが生成されます。元の値 (暗号化された形式) とそのトークンの間のマッピングを、可逆性のためにセカンダリ データベースに保存します。これにより、元の値を取得できるようになります。

ただし、セカンダリ データベースがあるため、ボールト アプローチにはデータ量の増加に伴うパフォーマンスとスケーラビリティの欠点があります。さらに、セカンダリ データベースには追加のインフラストラクチャと管理コストがかかります。

現在の最先端技術である Vaultless トークナイゼーションでは、対称キーを使用した形式保持暗号化(FPE)アルゴリズムを使用してデータをトークナイゼーションします。非トークナイゼーションは、同じ対称キーを使用して実行される単純な復号化操作です。現在、2 つの FPE アルゴリズム、AES FF1 および FF3-1 が NIST によって承認されています。 FF1 は FF3-1 よりも成熟していると考えられており、採用率が高くなります。

Fortanix は、NIST 標準の FF1 アルゴリズムを使用した Vaultless トークナイゼーションをサポートしています。

データベース暗号化に対するトークナイゼーションの利点は何ですか?

トークナイゼーション はフォーマットを保持し、移植可能です。これは、データを生成または取り込み時に一度トークナイゼーション (FF1 で暗号化) し、必要に応じて内部でコピーしたり外部で共有したりできることを意味します。

機密フィールドにアクセスする必要のないほとんどのアプリケーションは、トークナイゼーション されたデータをそのまま使用できます。ただし、機密フィールドにアクセスする必要がある少数のアプリケーションでは、トークナイゼーション されたデータをその場で復号して元の値を取得できます。

データベース暗号化では形式が保持されないため、このようなデータは読み取り操作のたびに復号化してマスクする必要があります。さらに、あるデータ ストアから次のデータ ストア、つまりトランザクション データベースから分析データベースにデータを移動するときに、データを復号化して再暗号化する必要があります。

トークナイゼーション には、アプリケーションまたは ETL パイプライン ノードでデータをトークン化するための事前のローコード開発が必要です。それでも、初期の労力が少ないため、データベース暗号化よりも大きな継続的なメリットが得られます。

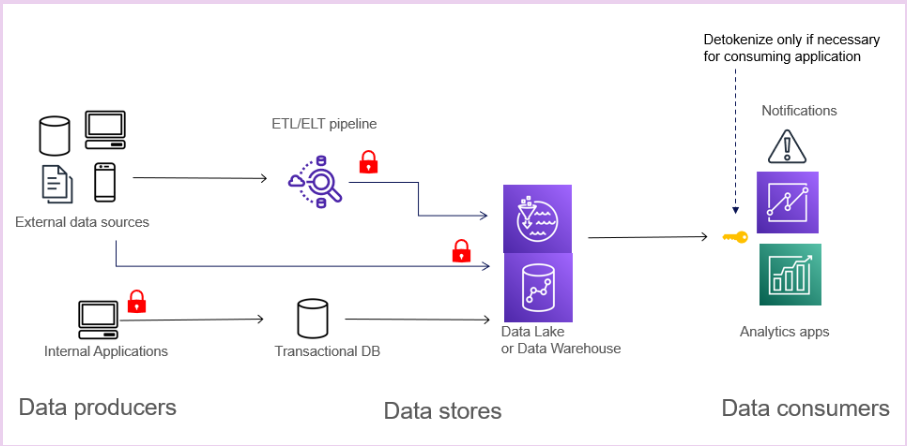

機密データをトークン化するためのデータ ライフサイクルの最適なポイントはどこですか?

トークナイゼーション は早期に、理想的にはデータ生成またはデータ取り込みの段階で実行します。生成アプリケーションでのトークナイゼーション により、最高のセキュリティとパフォーマンスが提供されます。ただし、アプリケーションの数が増えると、コンプライアンスを管理することが困難になる可能性があります。ストリーミングまたはバッチ取り込み中に ETL/ELT パイプラインで実行されるトークナイゼーション は適切に実行され、コンプライアンスを制御するのが簡単です。データ生成アプリケーションを更新することなく実装できます。

もう 1 つのオプションは、データ ストアでサポートされているユーザー定義関数を使用してデータ ストアの書き込み時にトークナイゼーション することです。これは透明性のあるアプローチであり、管理が容易です。ただし、低遅延トランザクション データベースのパフォーマンスに影響を与える可能性があります。

カードのトークナイゼーションとは何ですか?

トークナイゼーションにより、クレジット カードやデビット カードの詳細などの機密の支払い情報が保護されます。これには、16 桁のカード番号、カード所有者名、有効期限、セキュリティ コードなどの元の機密データが、「トークン」と呼ばれる固有の代替物に置き換えられることが含まれます。

カード所有者のデータは、元の情報と意味のある相関関係を持たない一連の乱数に変換されます。これにより、不正アクセスを取得する可能性のある人にとって、トークン化されたデータは無意味になります。トークナイゼーションは、データを読み取り不可能な形式に変換する暗号化と同様に機能しますが、トークン化は元に戻せないという重要な違いが 1 つあります。データがトークン化されると、元の形式に戻すことはできません。

トークナイゼーションは、定期的な支払いや販売者が開始するトランザクションなど、機密データを保存する必要がある場合に特に役立ちます。これは、販売者が顧客のカードのトークンを保持できるようにすることで、チェックアウト プロセスを高速化するために使用され、顧客が購入のたびに情報を入力する必要性を減らします。

トークナイゼーション の大きな利点の 1 つは、Payment Card Industry Data Security Standard (PCI DSS) などのセキュリティ標準に準拠していることです。トークン化されたクレジット カード データは、これらの標準に違反することなく、組織の安全な環境内に保存できます。

トークナイゼーションではデータの元の形式と長さが維持されるため、企業は大幅な中断なしに既存のプロセスでトークン化されたデータを使用し続けることができます。

トークナイゼーションのセキュリティ上の利点は明らかです。加盟店はカードの詳細を保持しないため、消費者のカード情報に対する保護層がさらに追加されます。トークン化は義務ではありませんが、支払い取引中に消費者データを保護するために不可欠なサービスとして強く推奨されます。

カードのトークナイゼーションはどのように機能しますか?

このプロセスには、セキュリティと使いやすさを確保するためのいくつかの手順が含まれます。

データ収集: ステージ 1 では、顧客が支払いカードの詳細を入力し、販売者は 16 桁のカード番号、カード所有者名、有効期限、セキュリティ コード (CVV/CVC) などの機密データを収集します。

トークンの生成: 収集されたカード データは、信頼できるサードパーティが提供するトークン化サービス、または販売者の支払いゲートウェイによって管理されるトークナイゼーションサービスに転送されます。このサービスは、特定のカード データに固有のトークンを生成します。

トークン ストレージ: トークンは販売者のシステムまたはデータベースに保存されます。同時に、元の機密カード データは直ちに破棄されるか、非常に安全でコンプライアンスに準拠したシステムに保存されます。

送信: トークンは販売者に返され、今後の取引に使用できます。権限のないユーザーがデータベースにアクセスした場合、トークンから元のカード データをリバース エンジニアリングすることはできません。

取引: 販売者はその後の取引でカード データの代わりにトークンを使用します。トークンは、元のカード データと同様に、支払いプロセスを通じて送信されます。

承認: 決済処理業者または支払いゲートウェイはトークンを受け取り、それを使用してカード発行会社に承認をリクエストします。カード発行会社がトークンを認識すると、決済プロセッサはトランザクションを実際のカード データとして処理します。

復号化と支払い: 支払いネットワークはトークンを復号化し、元のカード データを使用して取引を完了します。販売者は、実際のカードの詳細に直接アクセスすることなく、支払いの承認を受け取ります。

トークナイゼーションによりオンライン決済はどのように安全になるのでしょうか?

トークナイゼーションにより、クレジット カードを直接使用する場合と比較して、オンライン支払いがどのように安全になるかは次のとおりです。

データの漏洩:

クレジット カード: 番号、有効期限、CVV が販売者に公開されるリスクがあります。このデータは安全でない状態で保存され、送信中に傍受される可能性があり、侵害の可能性があります。

トークナイゼーション: 機密性の高いカード データをランダムなトークンに置き換えます。実際のカード情報は送信または保存されないため、データ漏洩のリスクが大幅に軽減されます。

ランダム化:

クレジット カード: クレジット カード番号は、カード発行会社に基づいて予測可能なパターンに従います。攻撃者はこの予測可能性を悪用し、カード番号を推測することができます。

トークナイゼーション: トークンはランダムであり、固有のパターンがないため、攻撃者がトークンから元のデータを推測したり、リバース エンジニアリングしたりすることが非常に困難になります。

動的トークン:

クレジット カード: 承認が必要ないため、権限のないユーザーがカード データを支払い取引に悪用する可能性があります。

トークナイゼーション

: 動的トークンは、特定のトランザクションまたは限られた時間枠内でのみ有効です。これにより、傍受したトークンの不正な再利用が防止されます。

一元化されたセキュリティ:

クレジット カード: 販売者がクレジット カード データを直接管理すると、規制基準を満たさないさまざまなレベルの保護が発生する可能性があります。

トークナイゼーション: 決済処理業者または専用のトークン化サービスは、一元化されたセキュリティの専門知識を提供し、より高いレベルの保護を提供できる可能性があります。

コンプライアンス:

クレジット カード: 実際のクレジット カード データを保存する場合、販売者は厳格な PCI DSS 準拠基準を遵守できません。

トークナイゼーション: 実際のカード所有者のデータは保存されないため、すべてのコンプライアンスの要件を満たします。

ネットワークトークナイゼーションとは何ですか?

ネットワーク トークナイゼーションは、Mastercard、Visa、American Express、Maestro、Rupay、Union Pay、Discover などのネットワークによって提供される支払いセキュリティ アプローチです。主要な口座番号 (PAN) などの機密カード データを固有のトークンに置き換えて、取引中のセキュリティを強化します。

トークナイゼーション

カード ブランドはこれらのトークンを生成し、常に更新します。物理的なデビット カードまたはクレジット カードが詐欺の疑いによりロックされた場合でも、ネットワーク トークンにより、ユーザーの支払い資格情報がリアルタイムで最新の状態に保たれます。その結果、情報が古いために顧客が取引を拒否されるケースが少なくなります。これにより、定期的なトランザクション中のユーザーの満足度がサポートされます。販売者は、セキュリティが強化され、拒否が減り、コストが削減され、チェックアウト エクスペリエンスが向上します。

特定の時点で PAN を置き換える PCI トークナイゼーションとは異なり、ネットワーク トークナイゼーションは支払いプロセス全体に影響します。ネットワーク トークンはドメイン固有であり、単一のデバイス、販売者、チャネル、またはトランザクション タイプに関連付けられています。これは、特定のデバイス、販売者、チャネル、または取引の種類に限定されることを意味します。